Apprenez à chiffrer vos repositories Git pour protéger vos données sensibles et garantir la conformité avec les réglementations telles que le RGPD.

Protéger vos données sensibles dans un repository Git est indispensable. Sans chiffrement, vos secrets (clés API, mots de passe, etc.) sont exposés, augmentant les risques de fuites ou d'attaques. En 2022, plus de 10 millions de secrets ont été publiquement accessibles sur GitHub, mettant en lumière l'urgence de sécuriser vos dépôts.

Pour chiffrer efficacement vos fichiers sensibles, voici les étapes clés :

git-secret ou git-crypt pour chiffrer les fichiers critiques..gitignore pour éviter toute fuite accidentelle.Le chiffrement ne se limite pas à protéger vos données : il répond aussi aux obligations légales, notamment le RGPD en France. En mettant en œuvre ces pratiques, vous renforcez la sécurité de vos projets tout en assurant leur conformité réglementaire. Découvrez comment configurer ces outils et appliquer ces techniques dans votre workflow Git.

Avant de plonger dans les étapes pratiques, il est essentiel de bien se préparer pour s'assurer que votre environnement répond aux exigences techniques et de sécurité mentionnées plus tôt. Une préparation minutieuse garantit une infrastructure solide et conforme aux normes en vigueur.

Pour chiffrer un repository Git, plusieurs outils et compétences sont indispensables :

git config --global user.name et git config --global user.email.

git init, git clone, git add, git commit, git push) est indispensable pour exécuter correctement les opérations de chiffrement.

Voici un résumé des outils et de leur usage :

| Outil | Usage Principal | Niveau Requis |

|---|---|---|

| Git | Gestion de versions | Intermédiaire |

| GPG | Chiffrement et signature | Avancé |

| SSH | Accès sécurisé | Intermédiaire |

| git-secret/git-crypt | Chiffrement de fichiers | Débutant |

La sécurité de votre repository repose sur des principes fondamentaux à appliquer avec rigueur. Voici quelques recommandations clés :

ssh-keygen -t ed25519 -C "commentaire" pour créer une paire de clés, et protégez toujours la clé privée avec une phrase de passe complexe.

Pour des entreprises comme Zetos, qui développent des produits numériques pour les entrepreneurs, ces pratiques ne sont pas seulement recommandées, elles sont essentielles. Elles protègent les données des clients et renforcent la confiance dans l'écosystème numérique français.

Ces prérequis et bonnes pratiques posent les bases nécessaires pour sécuriser et chiffrer efficacement votre repository. Dans la prochaine section, nous verrons comment mettre en œuvre ces concepts avec des outils comme git-secret.

Voyons comment protéger vos fichiers sensibles dans un repository Git grâce au chiffrement. Cette méthode garantit que seules les données sensibles sont sécurisées, tout en laissant le reste du code accessible à vos collaborateurs.

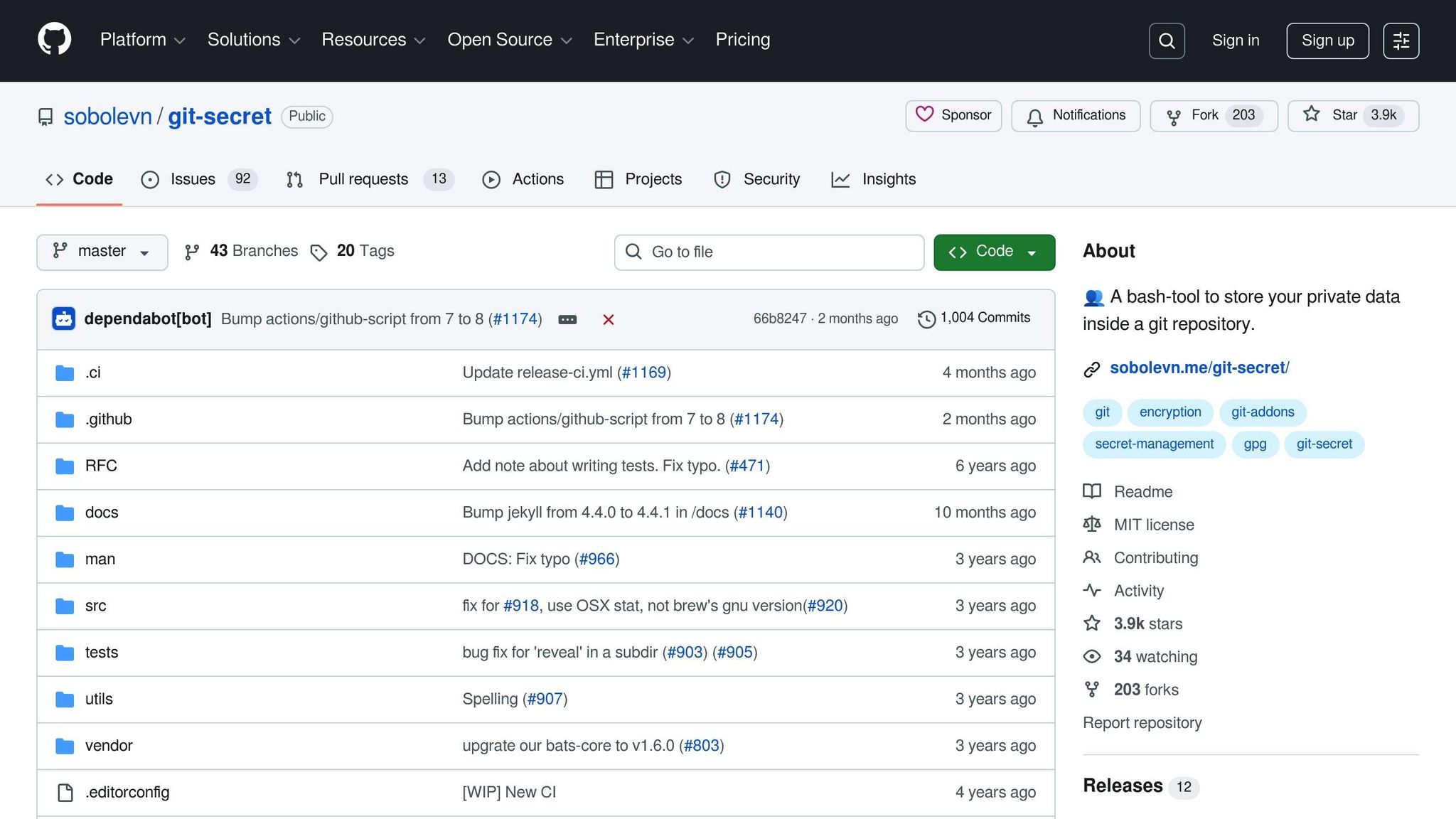

L'outil git-secret est essentiel pour cette tâche. Voici comment l'installer selon votre système d'exploitation :

sudo apt install git-secretbrew install git-secretchoco install git-secretUne fois installé, initialisez git-secret dans votre repository en exécutant git secret init. Cette commande crée un dossier .gitsecret, qui stockera les clés GPG autorisées et les métadonnées nécessaires au chiffrement.

Ensuite, ajoutez votre clé GPG avec la commande git secret tell votre@email.com (remplacez par l’adresse associée à votre clé). Cela permet d’importer votre clé publique dans le trousseau de git-secret.

Pour vérifier que tout est bien configuré, utilisez git secret whoknows. Vous devriez voir votre adresse email dans la liste des utilisateurs autorisés.

Passons maintenant au chiffrement des fichiers sensibles.

Une fois la configuration terminée, vous pouvez commencer à chiffrer vos fichiers sensibles. Prenons l’exemple d’un fichier .env contenant des variables critiques. Ajoutez ce fichier à la liste des secrets avec git secret add .env. Cette commande marque le fichier pour le chiffrement.

Ensuite, exécutez git secret hide pour chiffrer les fichiers. Cela génère un fichier .env.secret, tandis que le fichier original .env doit être exclu via .gitignore. Cette étape est cruciale pour éviter d’envoyer accidentellement des données non chiffrées.

Dans le cadre d’un travail collaboratif, chaque membre de l’équipe doit générer une paire de clés GPG et partager sa clé publique. Ajoutez une nouvelle clé avec git secret tell email@collaborateur.com, puis rechiffrez les fichiers avec git secret hide pour permettre l’accès à ce collaborateur.

Si un membre quitte l’équipe, révoquez son accès avec git secret killperson email@ancien-collaborateur.com, puis rechiffrez immédiatement tous les fichiers sensibles.

Astuce importante : Assurez-vous que tous les fichiers originaux (comme .env) figurent dans votre fichier .gitignore pour éviter tout risque de fuite.

Une fois vos fichiers chiffrés avec git secret hide, procédez comme suit :

git add .env.secretgit commit -m "Ajout des fichiers chiffrés".gitignore exclut bien tous les fichiers non chiffrésgit pushPour travailler sur un nouveau poste ou après un git clone, utilisez git secret reveal pour déchiffrer localement les fichiers. N’oubliez pas de rechiffrer avec git secret hide avant de committer vos modifications.

Pour minimiser les erreurs humaines, vous pouvez automatiser le processus avec un hook Git. Par exemple, créez un hook pre-commit qui exécute automatiquement git secret hide avant chaque commit.

Cette méthode s’intègre naturellement dans votre workflow Git et garantit une sécurité renforcée pour vos données sensibles.

Enfin, pour les entreprises françaises soumises au RGPD, ce chiffrement sélectif répond aux exigences de protection des données personnelles. Lors des audits, vous pouvez prouver que les informations sensibles sont sécurisées, même dans vos systèmes de versioning.

N’oubliez pas d’auditer régulièrement les accès avec git secret whoknows et de documenter ces vérifications dans un registre de sécurité. Cela facilite la conformité réglementaire tout en suivant les meilleures pratiques décrites ici.

Protéger l'accès à votre repository Git est essentiel. Pour cela, utilisez des clés SSH et GPG, deux méthodes cryptographiques reconnues pour l'authentification et la signature des commits.

Les clés SSH remplacent les mots de passe grâce à un système de cryptographie asymétrique. Vous disposez d'une paire de clés : une clé privée, strictement personnelle, et une clé publique, à partager avec votre plateforme Git. Cette approche respecte les exigences du RGPD.

Pour une configuration moderne et sécurisée, privilégiez l'algorithme ED25519. Voici comment procéder :

ssh-keygen -t ed25519 -C "Clé ED25519 pour le projet"

Lors de la génération, acceptez l'emplacement par défaut (~/.ssh/id_ed25519) et définissez une phrase de passe robuste. Cela ajoute une couche supplémentaire de sécurité, même si votre machine est compromise.

Ensuite, copiez la clé publique avec :

cat ~/.ssh/id_ed25519.pub

Ajoutez cette clé sur GitHub en naviguant vers Paramètres > SSH and GPG Keys > Nouvelle clé SSH. Collez votre clé publique et nommez-la de manière descriptive, par exemple : "MacBook Pro - Développement 2024". Finalisez en sécurisant votre clé privée avec la commande suivante :

chmod 600 ~/.ssh/id_ed25519

Une fois l'accès SSH sécurisé, utilisez GPG pour signer vos commits. Cette signature apporte une preuve cryptographique de leur authenticité, une exigence cruciale pour les entreprises soumises à des normes de traçabilité, comme le RGPD.

Pour générer une clé GPG, exécutez :

gpg --full-generate-key

Choisissez l'algorithme RSA avec une taille de 4096 bits et associez-y l'email utilisé dans Git. Ensuite, exportez votre clé publique :

gpg --armor --export votre.email@entreprise.fr

Ajoutez cette clé publique dans la section GPG Keys des paramètres de votre plateforme Git. Configurez Git pour signer automatiquement vos commits :

git config --global user.signingkey VOTRE_ID_CLE_GPG

git config --global commit.gpgsign true

Dès lors, vos commits seront signés, affichant un badge "Verified" sur des plateformes comme GitHub ou GitLab. Vous pouvez également signer manuellement un commit spécifique avec :

git commit -S -m "Votre message"

Cette pratique garantit que vos modifications proviennent bien de vous et n'ont pas été altérées, un atout majeur lors d'audits de sécurité ou de conformité.

| Méthode d'accès | Niveau de sécurité | Complexité de mise en place | Usage recommandé |

|---|---|---|---|

| Clés SSH (ED25519) | Très élevé | Simple après configuration | Accès quotidien, scripts automatisés |

| Signature des commits GPG | Très élevé | Configuration initiale nécessaire | Preuve d'intégrité, conformité RGPD |

Pour les entreprises françaises, ces solutions répondent parfaitement aux exigences du Règlement Général sur la Protection des Données (RGPD). Elles offrent une traçabilité complète des accès et modifications, essentielle pour démontrer la conformité lors d'audits.

Zetos, studio digital basé en France, propose un accompagnement sur mesure pour intégrer ces pratiques de sécurité. Leur expertise inclut la configuration avancée des clés SSH et GPG, tout en respectant les normes européennes de protection des données.

En combinant ces méthodes, vous améliorez à la fois la sécurité et la traçabilité de vos opérations Git, tout en adoptant une démarche conforme et rigoureuse.

Une fois votre repository configuré et sécurisé, il est essentiel de le maintenir régulièrement pour garantir la solidité de votre approche. Des pratiques rigoureuses et une attention constante sont nécessaires pour rester en conformité avec les réglementations françaises et européennes.

Organisez des audits trimestriels pour examiner les accès, valider les utilisateurs autorisés et supprimer les clés devenues inutiles. Ces audits devraient également inclure une vérification des dépendances pour s'assurer qu'elles sont à jour, ainsi qu'une surveillance des connexions inhabituelles ou suspectes.

La rotation des clés de chiffrement est une étape clé. Elle doit être effectuée au moins une fois par an, ou immédiatement après le départ d’un collaborateur ou en cas de suspicion de compromission. Ce processus comprend la génération de nouvelles paires de clés (comme ED25519 pour SSH et RSA 4096 bits pour GPG), la mise à jour des configurations du repository et la suppression sécurisée des anciennes clés. Pour simplifier cette gestion, une politique de renouvellement annuel des clés, avec un calendrier partagé, est fortement recommandée pour les équipes de développement en France.

Automatisez la détection des secrets exposés grâce à des outils intégrés dans vos pipelines CI/CD. Ces outils permettent d’identifier les identifiants compromis avant que le code ne soit fusionné ou déployé, renforçant ainsi la sécurité de vos repositories.

Ces mesures renforcent non seulement votre posture de sécurité, mais elles facilitent également une conformité continue.

En parallèle des audits, il est impératif de respecter les normes liées à la protection des données. Le RGPD impose des règles strictes pour sécuriser les données personnelles stockées dans vos repositories Git. Cela inclut le chiffrement des données sensibles avec des algorithmes robustes, la limitation des accès aux seules personnes autorisées et la documentation de toutes les activités de traitement.

L’importance de ces pratiques est illustrée par les nombreuses violations de données signalées chaque année. Par exemple, en janvier 2023, une fintech française a mis à jour ses clés SSH et adopté SOPS pour gérer les secrets dans ses repositories Git. Cette initiative lui a permis de réussir un audit de conformité RGPD et d’éviter des sanctions financières.

En effet, le non-respect des standards de chiffrement ou l'absence d'audits réguliers peut entraîner des conséquences graves. Le RGPD prévoit des amendes pouvant atteindre 20 millions d'euros ou 4 % du chiffre d'affaires annuel mondial. Pour éviter ces risques, conservez les journaux d'accès et les pistes d'audit dans des environnements sécurisés, en respectant les recommandations de la CNIL, qui préconise généralement une conservation entre 6 mois et 1 an.

Pour les entreprises françaises désireuses de mettre en place ces pratiques, Zetos propose des services sur mesure. Ils vous accompagnent dans la configuration d’audits automatisés, l’établissement de politiques de rotation des clés et la gestion de la conformité RGPD tout au long du cycle de développement.

Adopter une approche rigoureuse et constante dans ces domaines assure non seulement la sécurité de vos données, mais aussi le respect des obligations réglementaires.

Protéger un repository Git par le chiffrement est essentiel pour sécuriser vos données sensibles et respecter les obligations légales. Des chiffres récents mettent en lumière les risques liés à une gestion inadéquate des secrets dans les projets de développement.

Pour sécuriser vos fichiers critiques, misez sur des outils comme git-secret, git-crypt ou SOPS. Combinez-les avec des clés SSH modernes (Ed25519 ou RSA 4096 bits) et la signature GPG des commits pour établir une base solide de sécurité dans votre environnement de développement.

Au-delà de l'aspect technique, cette approche s'inscrit dans une vision plus large de conformité et de protection des données. Le chiffrement des repositories permet de répondre aux exigences du RGPD, tout en évitant des sanctions financières pouvant atteindre 20 millions d'euros ou 4 % du chiffre d'affaires annuel mondial. Pour les entreprises françaises, cela représente un véritable atout en matière de crédibilité et de responsabilité.

L'intégration du chiffrement dans les pipelines CI/CD et la rotation régulière des clés sont désormais des pratiques incontournables. En les combinant avec des audits réguliers et une surveillance continue, vous renforcez durablement la sécurité et assurez la conformité de vos processus sur le long terme.

Protéger vos repositories Git, c'est non seulement préserver votre propriété intellectuelle, mais aussi renforcer la confiance de vos clients et assurer la continuité de vos activités numériques. Pour les startups et entrepreneurs cherchant à appliquer ces mesures sans compromettre leur flexibilité, Zetos propose des solutions adaptées, intégrant ces standards de sécurité dès les premières étapes de vos projets numériques. Ainsi, vous pouvez vous concentrer pleinement sur ce qui compte le plus : votre cœur de métier.

Les outils git-secret et git-crypt offrent tous deux des solutions pour chiffrer des fichiers dans un repository Git, mais ils diffèrent dans leur fonctionnement et leur usage.

Avec git-secret, le chiffrement s'intègre directement au workflow Git en utilisant GPG. Cela garantit que les fichiers en clair ne sont jamais ajoutés au dépôt. De plus, cet outil permet de gérer les clés GPG, ce qui facilite le partage sécurisé de l'accès avec d'autres collaborateurs.

De son côté, git-crypt privilégie la simplicité et la compatibilité. Il chiffre automatiquement les fichiers définis dans une configuration et s’intègre facilement aux pipelines CI/CD, ce qui en fait un choix pratique pour les environnements collaboratifs.

En résumé, optez pour git-secret si vous avez besoin d’un contrôle précis sur les clés et d’une protection rigoureuse des fichiers. Si vous cherchez une solution rapide et simple à mettre en œuvre, particulièrement dans des projets partagés, git-crypt sera plus adapté.

Pour automatiser le chiffrement et le déchiffrement des fichiers sensibles dans un workflow CI/CD, des outils comme GPG ou les fonctionnalités intégrées des plateformes CI/CD, telles que GitHub Actions Secrets ou GitLab CI/CD Variables, peuvent être utilisés. Ces solutions permettent de sécuriser les clés et de gérer les processus de manière automatique.

Il est essentiel de protéger vos clés privées et de restreindre leur accès autant que possible pour assurer la sécurité de vos données sensibles.

Le RGPD (Règlement Général sur la Protection des Données) n’exige pas explicitement l’utilisation du chiffrement pour les données stockées dans un repository Git. Cependant, il impose aux entreprises de mettre en œuvre des mesures techniques et organisationnelles adéquates pour garantir la sécurité des données personnelles. Parmi ces mesures, le chiffrement est souvent recommandé, notamment pour protéger les données sensibles ou celles accessibles à distance.

Pour garantir la conformité au RGPD, il est essentiel de consulter un expert juridique ou un DPO (Data Protection Officer). Ils pourront évaluer les besoins spécifiques de votre organisation, analyser les risques liés à vos repositories Git et recommander des outils ou pratiques adaptés pour les sécuriser efficacement.